Начав пользовать zyxel keenetic giga II с версией ПО v2.01 мне понадобилось сделать возможность ходить в веб интерфейс роутера извне. То есть не из локальной сети, а из интернетов. В версии ПО v2.01 это делается немного не так, как в предыдущих версиях. А как? Читаем полную версию описания

На самом деле нам нужно всего-навсего создать одно правило в разделе "Трансляция сетевых адресов (NAT)". Заходим в данный раздел в веб интерфейсе и жмем кнопку "Добавить правило".

В добавлении нового правила нам нужно выбрать интерфейс подключения к интернету, протокол (TCP/80), и сделать перенаправление пакетов на внутренний адрес роутера, у меня 192.168.1.1

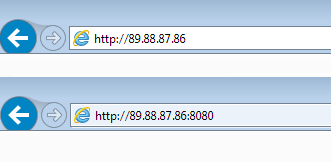

Однако, держать открытым 80 порт не рекомендуется из соображений безопасности. Поэтому разумнее будет сделать прослушивание другого порта с внешней стороны, пробрасывая его на 80 внутри. Например, сделаем открытым наружу порт 8888. Выберем протокол TCP и укажем номер порта вручную 8888, а порт назначения на внутреннем адресе 80.

Теперь для доступа к веб интерфейсу роутера снаружи нужно набрать внешний ip адрес, который предоставляет провайдер и через : номер порта, например 5.12.34.7:8888 Настоятельно рекомендую придумать сложный пароль, для входа в веб интерфейс роутера.

Пытаетесь продвигать свой сайт? Безусловно, лучшее продвижение сайта — это покупка ссылок. Спешите купить ссылки по вкусным ценам, пока конкуренты не сделали это быстрее вас.

Поясню мысль в слегка упрощенном виде. Большинство используемых протоколов (telnet, http, ftp, pop3, imap4, smtp, smb, rdp и т.д.) передают данные и параметры аутентификации в текстовом виде без шифрования. Это значит, что нехороший человек (впрочем, необходимо отметить, что довольно квалифицированный) может проанализировать пакеты, передающиеся по интернету в адрес роутера, и извлечь ваши логины и пароли, читать вашу почту и т.д. Именно поэтому крайне не рекомендуется открывать на интерфейсе WAN лишние порты. Все данные, передаваемые по протоколу ssh (включая явки и пароли), зашифрованы с использованием стойкой криптографии. В протоколе ssh заложена возможность создать защищенное соединение и передавать внутри него данные по незащищенным протоколам, причем извне весь траффик будет выглядеть как зашифрованный. Это и есть ssh туннели, использование которых позволяет получить доступ к ресурсам LAN путем установления защищенного соединения. Для этого требуется открыть только один порт в WAN , а именно порт на котором слушает ssh сервер (по умолчанию 22).

1. Наличие внешнего (так называемого «белого») IP адреса, либо, если у вас «серый» IP адрес, то — «проброшенного» до вас провайдером одного порта. Т.н. «серые» (или «частные», «приватные») IP адреса — это адреса из диапазонов 10.0.0.0 — 10.255.255.255, 172.16.0.0 — 172.31.255.255 и 192.168.0.0 — 192.168.255.255. Кроме этого IP адрес может быть статическим, либо динамическим — тогда вам потребуется зарегистрироваться на каком-нибудь сервисе, предоставляющем доменное имя (например, http://www.dyndns.org , http://www.no-ip.com) и настроить эту учетную запись через web интерфейс роутера (Стартовая страница — Интернет — Доменное имя), чтобы обеспечить обновление вашего динамического IP адреса на выбранном сервисе. В этом случае в дальнейшем с роутером нужно будет соединяться используя полученное доменное имя.

2. ssh сервер должен быть установлен и запущен на роутере.

3. Настройки на роутере с целью доступа к ssh серверу (dropbear) из интернета.

4. Установка и настройка ssh клиента на удаленной машине, с которой мы будем подключаться через ssh туннели к домашней сети.

Установка и настройка роутера

1. Требования первого пункта по IP адресу (либо «пробросу» портов) — сугубо организационные и решаются с домашним провайдером на стадии заключения договора подключения к сети Интернет. Если провайдер не предоставляет такой услуги, то описанными в этой статье способами получить доступ из интернета к роутеру и домашней локальной сети невозможно.

2. Подробно установка системы opkg (в том числе и ssh сервера dropbear) описана в статье "Установка системы opkg." Сервер dropbear может быть запущен не только на порту по умолчанию (порт 22), но и на любом другом. Чтобы изменить порт по умолчанию (22), прослушиваемый сервером dropbear на нужный порт (например 45017), через PuTTy по ssh заходим на роутер и любым удобным способом корректируем файл /media/DISK_A1/system/etc/init.d/S10dropbear . Строка запуска dropbear в секции «start» должна выглядеть так:

Чтобы изменения вступили в силу — перегружаем роутер. После перезагрузки роутер будет доступен из домашней сети по установленному порту 45017 (не забудьте откорректировать свойства соединения в PuTTy ). Для еще бОльшей защиты и удобства возможно настроить авторизацию по приватным ключам.

3. Для настройки доступа из интернета к роутеру по ssh протоколу добавляем в автозапуск следующие строки:

Первое правило позволяет роутеру принимать входящие соединения по порту 45017, второе правило необходимо для нормального хождения пакетов внутри роутера между интерфейсами. В «автозапуск» их можно добавить двумя способами:

Второй способ является бОлее правильным. Главное отличие между ними:

Чтобы изменения вступили в силу — необходимо перегрузить роутер.

На этом настройка Zyxel Keenetic/Keenetic Giga закончена, проверяем доступность роутера по ssh из интернета и переходим к настройке удаленной машины, с которой планируем подключаться к домашней сети.

Установка и настройка клиентского компьютера

Настройка доступа на Unix клиенте

4.1 Если на удаленном компе стоит *nix, то ssh туннель может быть установлен с помощью программы ssh из состава openssh. Использование:

«keenetic.zapto.org -p 45017» — внешнее доменное имя (IP адрес) роутера и порт, на котором запущен dropbear. Следующая часть -L8890:192.168.1.39:80 -L8891:192.168.1.1:9091 означает, что после установки ssh соединения с роутером и до момента завершения этого соединения, локальный порт 8890 клиентского компьютера будет проброшен на 192.168.1.39:80 и локальный порт 8891 клиентского компьютера будет проброшен на 192.168.1.1:9091. При необходимости/желании иметь более продвинутые функции или GUI интерфейс — обратите внимание на программы:

4.2 Как более распространенный вариант, в дальнейшем предполагаем, что в качестве удаленной машины (с которой будем подключаться к домашней сети) имеем компьютер с Windows. Доступ к домашней сети возможно настроить несколькими способами.

Первый способ хорош когда соединяться с домашней сетью необходимо с компьютера, на который по каким-то причинам нежелательно ставить дополнительное программное обеспечение (используем portable версию PuTTy и запускаем ее с флешки). Второй способ более удобен при частом использовании и идеально подходит для установки на личный ноутбук/нетбук, подключаемый к интернету в отпуске/на даче/в командировке и т.д.

Настройка доступа с помощью PuTTy

Устанавливаем PuTTy, создаем соединение с роутером. При верно выполненных настройках п. 1-3 уже имеем доступ к роутеру из интернета по ssh.

Как это работает:

На удаленном компьютере соединяемся через PuTTy с роутером по ssh, вводим логин/пароль, окно PuTTy сворачиваем.

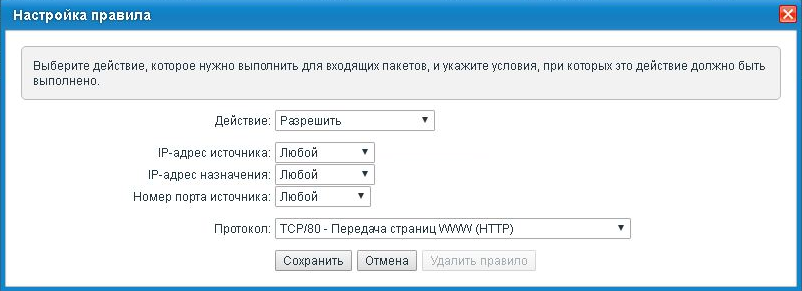

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статьях "Доступ из Интернета к веб-интерфейсу Keenetic" и "Доступ из Интернета к интерфейсу командной строки Keenetic".

Важно! Возможность установить галочки в Доступ к веб-конфигуратору через Интернет и Доступ к командной строке через Интернет появляются лишь в том случае, когда установлен пароль на учетную запись admin (установить пароль можно в меню Система > Пользователи).

При необходимости можно изменить стандартные порты управления интернет-центром.

Внимание! Удаленный доступ из Интернета к роутеру также можно организовать с помощью правил Межсетевого экрана и эти правила будут иметь БОЛЬШИЙ приоритет.

Таким образом, если у вас доступ к интернет-центру будет разрешен через Межсетевой экран, то установка указанных выше опций в веб-интерфейсе не имеет смысла.

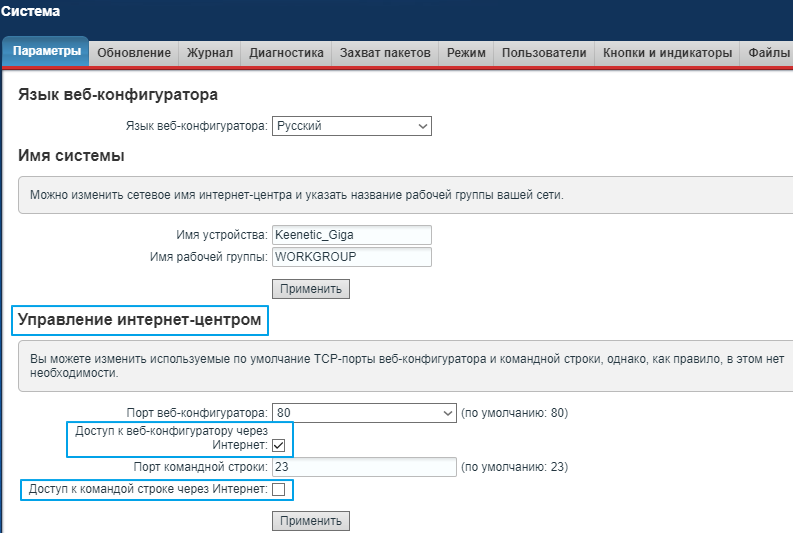

Интерфейс: ISP (Интерфейс для выхода в Интернет. Если у вас используется подключение с авторизацией – PPPoE, L2TP или PPTP, нужно указывать его.)

Действие: Разрешить

IP-адрес источника: Любой

IP-адрес назначения: Любой

Протокол: TCP/80 (HTTP)

Подобная настройка через интерфейс командной строки (CLI) будет выглядеть так:

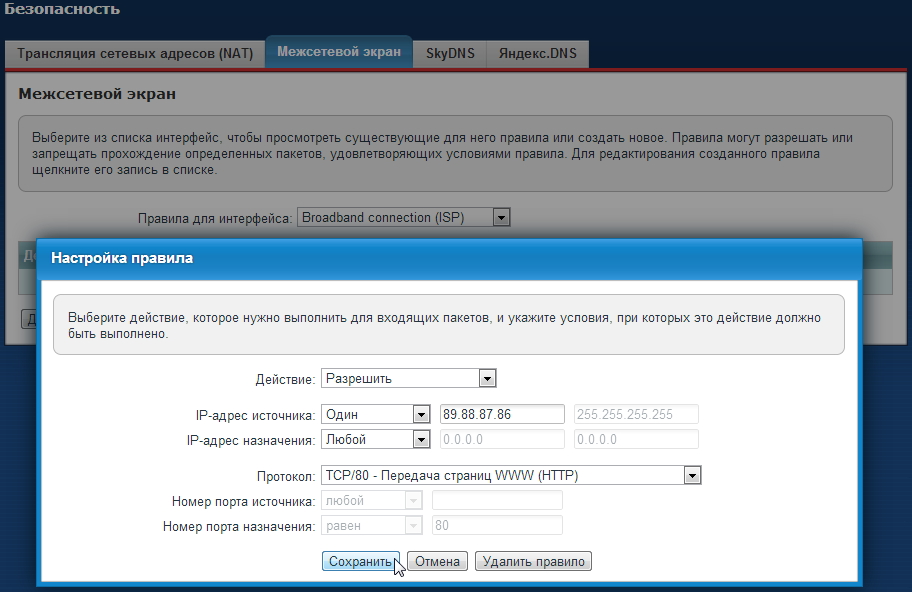

Если вы хотите разрешить удаленный доступ к веб-интерфейсу интернет-центра только с определенного IP-адреса или только для определенной подсети, в этом случае правило межсетевого экрана будет выглядеть следующим образом:

В нашем примере создано правило для интерфейса ISP (Интерфейс для выхода в Интернет. Если у вас используется подключение с авторизацией – PPPoE , L2TP или PPTP), нужно создавать правило для этого интерфейса.)

В поле Действие установите значение Разрешить, в поле IP-адрес источника установите значение Один (для доступа из Интернета только с одного указанного IP-адреса) или Подсеть (для доступа с какой-то определенной подсети IP-адресов) и укажите соответственно IP-адрес или подсеть (в нашем примере мы предполагаем, что доступ к веб-интерфейсу интернет-центра будет возможен только с IP-адреса 89.88.87.86). В поле Протокол можно указать конкретный стандартный протокол (в нашем примере это порт TCP/80), через который будет разрешен доступ. В поле Номер порта назначения вы также можете самостоятельно указать нужный номер порта, если он нестандартный.

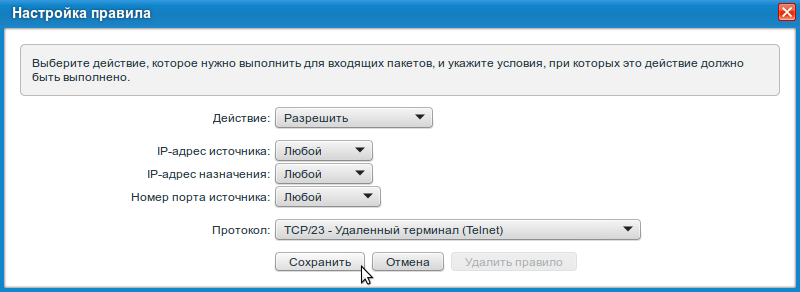

2. Для удаленного доступа по протоколу telnet (к интерфейсу командной строки CLI интернет-центра) правило межсетевого экрана будет выглядеть так:

Интерфейс: ISP (Интерфейс для выхода в Интернет. Если у вас используется подключение с авторизацией – PPPoE, L2TP или PPTP, нужно указывать его.)

Действие: Разрешить

IP-адрес источника: Любой

IP-адрес назначения: Любой

Протокол: TCP/23 (Telnet)

Подобная настройка через интерфейс командной строки будет выглядеть так: