Устанавливаем дату и время (нужны для генерации ключа);

| cisco# clock set 14:18:53 21 Nov 2019 |

Входим в режим конфигурирования;

| cisco# conf t |

Указываем домен и имя устройства (для генерации ключа);

| cisco(config)# ip domain name domain.local cisco(config)# hostname cisco-ssh |

Генерируем ключ для SSH;

| cisco-ssh(config)# crypto key generate rsa |

Храним пароли в зашифрованном виде;

| cisco-ssh(config)# service password-encryption |

Создаем пользователя admin с паролем Pa$$w0rd и максимальными привилегиями;

| cisco-ssh(config)# username admin privilege 15 secret Pa$$w0rd |

Задаем пароль для привилегированного режима;

| cisco-ssh(config)# enable secret Pa$$w0rd |

Активируем протокол ААА;

| cisco-ssh(config)# aaa new-model |

Разрешаем компьютерам внутренней сети заходить на Cisco по SSH;

| cisco-ssh(config)# access-list 23 permit 192.168.0.0 0.0.0.255 |

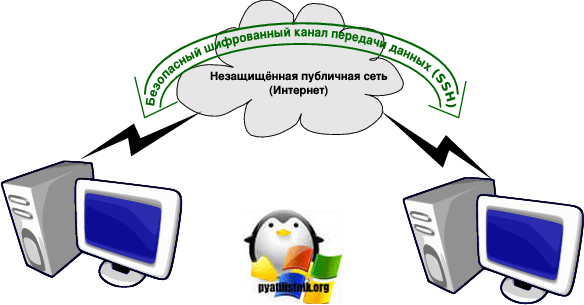

Входим в режим конфигурирования терминальный линий;

| cisco-ssh(config)# line vty 0 4 |

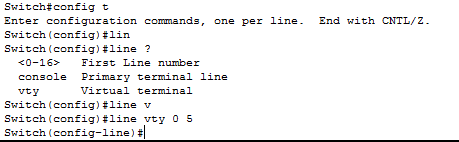

Запрещаем все, кроме SSH;

| cisco-ssh(config-line)# transport input ssh |

Активируем автоматическое поднятие строки после ответа системы на проделанные изменения;

| cisco-ssh(config-line)# logging synchronous |

Позволяем входить сразу в привилигированный режим;

| cisco-ssh(config-line)# privilege level 15 |

Настраиваем автоматическое закрытие SSH сессии через 60 минут;

| cisco-ssh(config-line)# exec-timeout 60 0 |

Привязываем группу доступа, созданную на шаге 10, к терминальной линии;

| cisco-ssh(config-line)# access-class 23 in |

Выходим из настроек и сохраняем конфигурацию.

Как включить ssh в Cisco на примере Cisco 2960+48TC-S

Как включить ssh в Cisco на примере Cisco 2960+48TC-S

Добрый день уважаемые читатели, сегодня хочу вам рассказать, как производится настройка ssh cisco. Если вы только начинающий сетевой инженер, то вы должны себе уяснить, что хоть устройства Cisco и имеют GUI интерфейс управления, его никто не использует, так как соединение ssh надежнее и подтверждает, что человек, который по нему подключился как минимум знает, что делает. Еще одним из преимуществ является, то что ssh соединение, это просто консольный ввод команд, а значит он кушает меньше трафика и требует меньшую сетевую пропускную способность, в отличии от графического GUI интерфейса, а это означает, что вы легко сможете управлять устройством из мест, где очень слабый интернет.

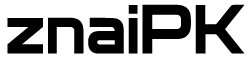

Что такое ssh соединение

Прежде чем, что то настраивать я всегда вам рекомендую разобраться в базовых понятиях и принципах работы нужной технологии. И так, что же такое ssh соединение > Secure Sh el l или в простонародье ssh, это безопасная оболочка, реализованная посредством сетевого протокола, работающего на прикладном уровне модели OSI, благодаря ему вы можете производить удаленное управление операционной системой (или устройством на котором она работает), производить туннелирование TCP соединений, для передачи файлов. Многие из вас сразу могут провести аналогию с протоколом telnet, но есть одно но, ssh соединение шифрует и передаваемые пароли и весь остальной трафик. Самое классное, что при работе за удаленным компьютером через данную командную оболочку можно передавать по зашифрованному каналу медиа и видео потоки, далеко за примером ходить не буду, веб камеры.

По умолчанию ssh соединение работает по 22 TCP порту. Данные шифруются с помощью симметричного шифрования, используя алгоритмы:

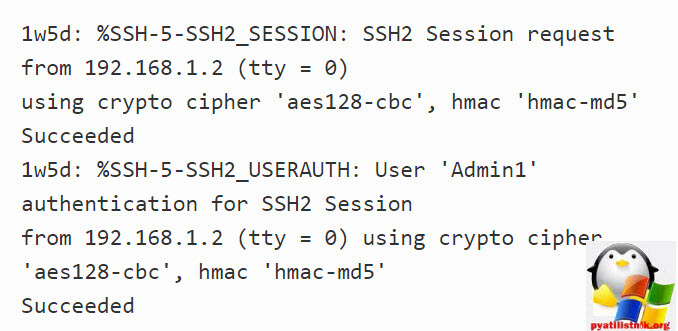

Целостность передачи данных проверяется с помощью хэшей CRC32 в SSH1 или HMAC-SHA1/HMAC-MD5 в SSH2

Настройка ssh cisco

И так давайте рассмотрим как производится настройка ssh cisco, я буду это показывать на примере симулятора Cisco packet tracer, но отличий от реального оборудования вы не обнаружите. До этого мы уже создали локального пользователя net_admin. Давайте включим ssh соединение и дадим ему возможность подключаться через него.

Заходим в режим конфигурирования и вводим.

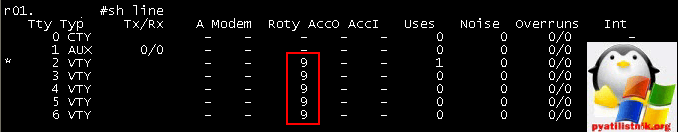

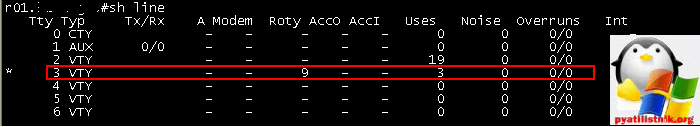

vty означает виртуальный терминал

Как включить ssh в Cisco на примере Cisco 2960+48TC-S-01

Дальше включаем ssh для входящего трафика

transport input ssh

Как включить ssh в Cisco на примере Cisco 2960+48TC-S-02

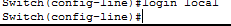

Говорим что авторизация будет через локальное хранилище учетных записей, выходим и сохраняем настройки.

Как включить ssh в Cisco на примере Cisco 2960+48TC-S-03

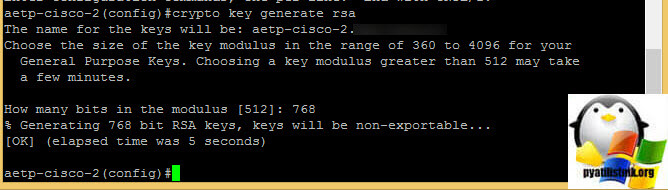

так же может потребоваться сгенерировать ключ шифрования, бывают случаи, что вы все включили, а ssh соединение не проходит, и происходит это из за того, что нет ключа, давайте покажу как его сгенерировать в ручную.

На вопрос какой размер ключа, я ответил 768

Посмотреть сгенерированный ssh ключ, можно командой:

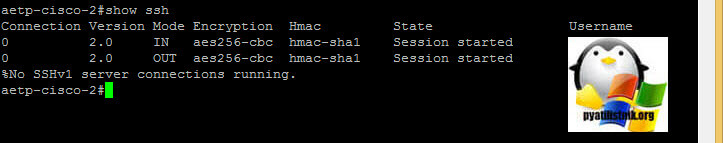

Посмотреть текущие ssh соединения можно командой:

Обратите внимание, что тут видно версию ssh, у меня это ssh 2.0

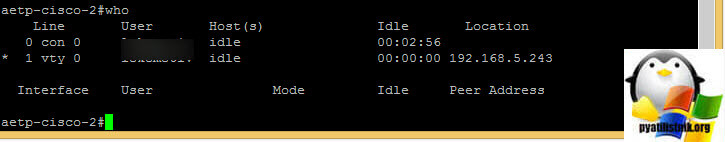

Еще есть полезная команда who, она показывает и консольные соединения и еще Ip адреса откуда идет подключение.

Безопасность ssh соединения Cisco

Очень важным моментом настройки ssh cisco, является еще и безопасность, все конечно здорово, что трафик шифруется, но нам нужно желательно изменить порт подключения на нестандартный и ограничить количество попыток соединения, ниже этим и займемся.

Для начала давайте ограничим количество попыток соединения по ssh протоколу, пишем:

Сразу включим занесение всех событий по терминалу в журнал. Это даст информацию кто и с каких ip адресов пытался подключиться. Если вы вдруг обнаружите большое количество сообщений, в которых идет попытка залогиниться с ошибкой, то у вас подбирают пароль.

В таких случаях, да и вообще в принципе настройка ssh cisco всегда должна быть на нестандартный порт, например 2233

deny tcp any host 192.168.2.1 eq 22

Применим access-list к внешнему интерфейсу маршрутизатора

ip address 192.168.2.1 255.255.255.0

ip access-group ssh_22

Теперь давайте назначим созданный rotary на виртуальный терминал vty

Если хотите, то можете вообще указать отдельному vty, но учтите, что если терминал будет занят, то подключиться у другого не получиться.

Если стоит задача ограничить ssh подключение двумя сессиями, то вот команда:

Ограничение времени timeoutá (по дефолту 300 секунд). SSH сервер прерывает соединение, если не передаются никакие данные в течение этого времени ожидания.

Для того, чтобы вам подключиться по ssh соединению, нужно скачать любую программу для этого, у меня это putty, во вкладке session в поле Host name я ввожу Ip адрес устройства к которому я буду подключаться, протокол ставлю ssh и порт 22, нажимаю Open.

ShareIT — поделись знаниями!

Полезно

Узнать IP — адрес компьютера в интернете

Онлайн генератор устойчивых паролей

Онлайн калькулятор подсетей

Калькулятор инсталляции IP — АТС Asterisk

Руководство администратора FreePBX на русском языке

Руководство администратора Cisco UCM/CME на русском языке

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Популярное и похожее

Настройка Site-To-Site IPSec VPN на Cisco

Настройка Router-on-a-Stick на Cisco

Настройка Site-To-Site IPSec VPN на Cisco

Пример настройки SPAN/RSPAN/ERSPAN

Настройка доступа к Cisco по SSH

В Cisco Packet Tracer

4 минуты чтения

Если вы работаете в IT, то наверняка тысячу раз сталкивались с необходимостью зайти на какое-то устройство или сервер удалённо – такая задача может быть выполнена несколькими путями, основные два для управления устройством через командную строку – Telnet и Secure Shell (SSH) .

Между ними есть одно основное различие – в протоколе Telnet все данные передаются по сети в незашифрованном виде, а в случае SSH все команды шифруются специальным ключом. SSH был разработан как замена Telnet, для безопасного управления сетевыми устройствами через небезопасную сеть, такую как Интернет. На всякий случай запомните, что Telnet использует порт 22, а SSH – 23.

Поэтому наша рекомендация – используйте SSH всегда, когда возможно.

Настройка

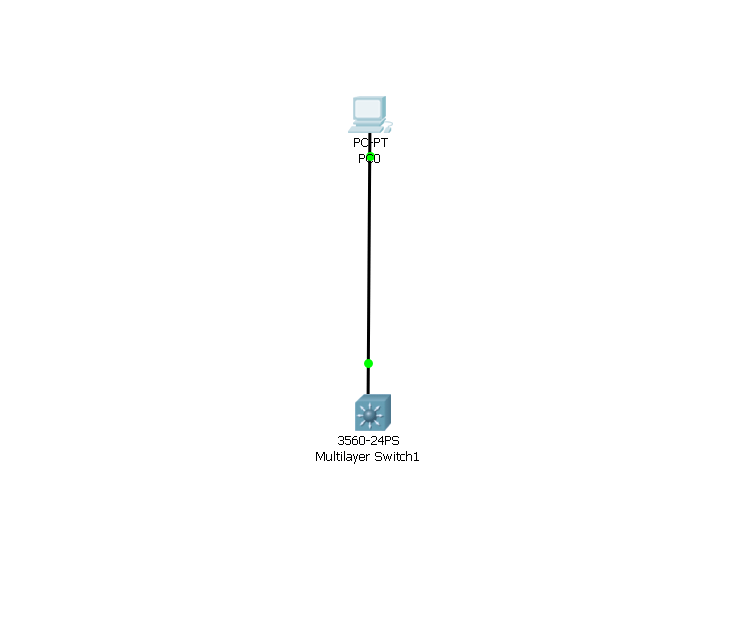

Для начала, вам понадобится Packet Tracer – программа для эмуляции сетей от компании Cisco. Он полностью бесплатен и его можно скачать с сайта netacad.com после регистрации. Запустите Packet Tracer и приступим к настройке.

Постройте топологию как на скриншоте ниже – один компьютер и один коммутатор третьего уровня. Нужно будет подключить их между собой и приступить к настройке.

Готово? Теперь обеспечим сетевую связность и настроим интерфейс vlan 1 на коммутаторе, для этого введите следующие команды:

Если сразу после создания в консоли коммутатора будет вопрос начать ли диалог изначальной настройки – ответьте «No».

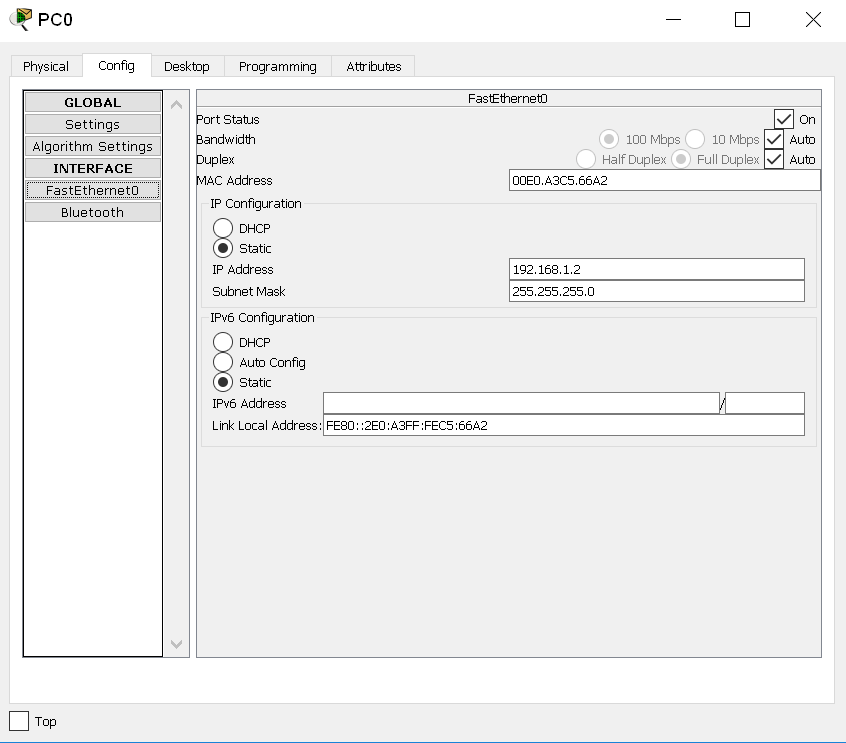

Далее, настроим сетевую карту компьютера – укажем сетевой адрес в настройках FastEthernet0: 192.168.1.2. По умолчанию все новые компьютеры будут находиться в vlan 1.

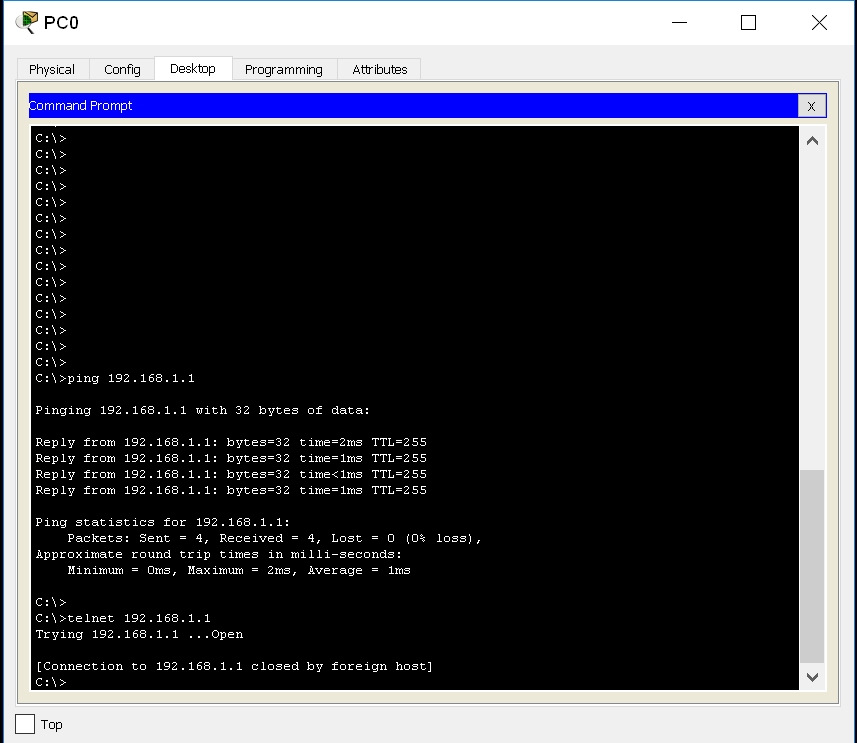

Теперь давайте попробуем пингануть коммутатор и зайти на него по протоколу telnet с нашего ПК на коммутатор – и вы увидите, что соединение будет отклонено по причине того, что мы еще не настроили аутентификацию на коммутаторе.

Перейдем к настройке аутентификации. Система поддерживает 20 виртуальных tty/vty линий для Telnet, SSH и FTP сервисов. Каждая сессия, использующая вышеупомянутый протокол занимает одну линию. Также можно усилить общую безопасность с помощью валидации запросов на авторизацию на устройстве. Перейдите обратно в режим общей конфигурации (conf t) на коммутаторе с помощью команды exit и введите следующие команды:

Пароль cisco, используемый в статье, является крайне небезопасным и служит исключительно для демонстрационных целей. Если вы оставите такой пароль на настоящем оборудовании, шансы, что вас взломают будут стремиться к бесконечности. Лучше используйте наш генератор устойчивых ко взлому паролей 🙂

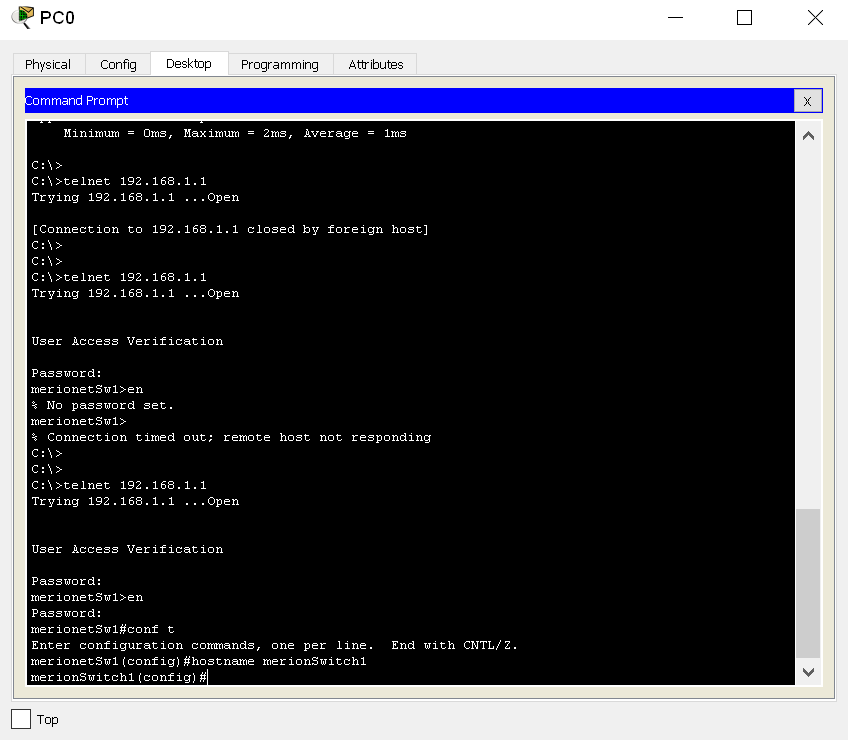

Теперь снова попробуйте зайти по Telnet на свитч – все должно получиться! Однако, при попытке перейти к настройке и выполнении команды enable вы увидите, что это невозможно, по причине того, что не установлен пароль на глобальный режи enable.

Чтобы исправить это, введите следующие команды:

Попробуйте еще раз – теперь все должно получиться!

Теперь настроим SSH на коммутаторе – для этого обязательно нужно указать хостнейм, доменное имя и сгенерировать ключ шифрования.

Вводим следующие команды (из основного конфигурационного режима):

Выбираем длину ключа – по умолчанию значение стоит равным 512 битам, для SSH версии 2 минимальная длина составляет 768 бит. Генерация ключа займет некоторое время.

После генерации ключа продолжим настройку коммутатора:

Теперь зайти по протоколу Telnet уже не выйдет, так как мы заменили его на SSH. Попробуйте зайти по ssh, используя логин по умолчанию – admin. Давайте-ка поменяем его на что-то поприличнее (опять из conf t):

Теперь попробуйте зайти с рабочей станции на коммутатор и удостоверьтесь, что новые настройки вступили в силу.

Пожалуйста, расскажите почему?