Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-1 часть

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-1 часть

CA Active Directory

Всем привет, как то давно я настроил для тестирования токенов центр сертификации, и забыл про него так как все работало как часы. Сегодня ко мне обратился сотрудник, с тем что у него в веб форме выпуска сертификатов выскакивает ошибка:

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-01

Я сразу подумал, что тупит служба CA и зашел на сервер ее перезапустить. Перезапуск не помог и я начал смотреть в просмотре событий ошибки, первое на что наткнулся это ошибка.

В модуле политики "Стандартная Windows" метод "Initialize" возвратил ошибку. Объект или свойство не найдено. Возвращен код состояния 0x80092004 (-2146885628). Политика служб сертификации Active Directory не содержит действительных шаблонов сертификатов.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-02

еще были получены ошибки.

Сертификат (#0) служб сертификации Active Directory IssueCrmCA не существует в хранилище сертификатов CN=NTAuthCertificates,CN=Public Key Services,CN=Services в контейнере конфигурации Active Directory. Репликация каталога невозможна.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-03

И зайдя в сам Центр сертификации в Шаблоны сертификатов выдавалась ошибка Не удалось загрузить информацию шаблона элемент не найден.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-04

Первый раз я такое видел, и начал читать тичнет. Вроде на рисовалось решение. Делаем резервную копию наших ключей и выданных сертификатов. Щелкаем правым кликом вашему CA и выбираем все задачи-Архивация ЦС.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-05

Откроется мастер архивации центра сертификации. Жмем Далее.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-06

Ставим галки Закрытый ключ и сертификат ЦС и База данных сертификатов. Указываем каталог для резервного копирования.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-07

Ставим пароль на архив.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-08

Готово. Все бэкап у нас есть.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-09

В итоге получится один файл.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-10

Теперь нам нужно удалить центр сертификации, идем в диспетчер серверов и нажимаете удалить роль.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-11

Видим, нашу роль

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-12

Снимаем галку и жмем далее.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-13

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-14

После удаления нажимаем закрыть и перезагружаемся.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-15

В этом разделе перечислены несколько типичных проблем, встречающихся при использовании оснастки «Шаблоны сертификатов» и при работе с шаблонами сертификатов. Дополнительные сведения о выявлении и устранении проблем с шаблонами сертификатов см. в разделе «Устранение неполадок служб сертификатов Active Directory» (

https://go.microsoft.com/fwlink/?Link >

Установите вид неполадки.

Оснастка «Шаблоны сертификатов» не содержит шаблонов после предложения установить новые шаблоны сертификатов

- Причина: шаблоны сертификатов еще не реплицированы в центр сертификации (ЦС), к которому подключен компьютер. Эта репликация является частью репликации Active Directory.

Решение: подождите, пока реплицируются шаблоны сертификатов, и снова откройте оснастку «Шаблоны сертификатов».

Сертификаты не выдаются клиентам

- Причина: сертификат поставщика, использованный центром сертификации (ЦС), имеет более короткий оставшийся срок действия, чем период продления шаблона, настроенный для шаблона сертификата запроса. Это означает, что выданный сертификат тотчас получил бы право на повторную подачу заявки. Вместо выдачи и непрерывного обновления этого сертификата запрос на сертификат не обрабатывается.

Решение: обновите сертификат поставщика, использованный ЦС.

Сертификаты выдаются субъектам, но действия шифрования с этими сертификатами дают сбой

- Причина: поставщик служб шифрования (CSP) не соответствует параметрам использования ключа или не существует.

Решение: убедитесь, что в шаблоне установлен CSP, который поддерживает тип операции шифрования, для которого будет использоваться сертификат.

Контроллеры домена не получают сертификат контроллера домена

- Причина: автоматическая подача заявок была отключена с помощью параметров групповой политики для контроллеров домена. Контроллеры домена получают свои сертификаты посредством автоматической подачи заявок.

Решение: включите автоматическую подачу заявок для контроллеров домена.

Причина: используемый по умолчанию параметр автоматического запроса сертификата для контроллеров домена удален из политики контроллеров домена, используемой по умолчанию.

Решение: создайте новый автоматический запрос сертификата в используемой по умолчанию политике контроллеров домена для шаблона сертификата контроллера домена.

Клиенты не могут получить сертификаты с помощью автоматической подачи заявок

- Причина: разрешения безопасности должны быть установлены так, чтобы разрешать намеченным субъектам и подачу заявок, и автоматическую подачу заявок на основании шаблона сертификата. Чтобы включить автоматическую подачу заявок, требуются оба разрешения.

Решение: измените список управления доступом на уровне пользователей (DACL) шаблона сертификата для предоставления требуемым субъектам разрешений «Чтение», «Заявка» и «Автоматическая подача заявок».

В оснастке имена шаблонов сертификатов в представлениях и окнах отличаются

- Причина: для просмотра шаблонов сертификатов используется оснастка «Веб-сайты и службы Active Directory». Эта оснастка не может предоставить настолько же точное отображение, как оснастка «Шаблоны сертификатов».

Решение: используйте для администрирования шаблонов сертификатов оснастку «Шаблоны сертификатов».

Закрытый ключ нельзя экспортировать из сертификатов смарт-карт, даже если установлен флажок «Разрешить экспорт закрытого ключа» в шаблоне сертификатов

- Причина: смарт-карты не разрешают экспорт закрытых ключей, как только они занесены в смарт-карту.

Шаблон сертификата изменен, но некоторые центры сертификации (ЦС) все еще имеют неизмененную версию

- Причина: шаблоны сертификатов реплицируются между ЦС с помощью процесса репликации Active Directory. Поскольку эта репликация выполняется не мгновенно, возможна короткая задержка перед тем, как новая версия шаблона будет доступна на всех ЦС.

Решение: подождите, пока измененный шаблон не будет реплицирован на все ЦС. Для отображения доступных на ЦС шаблонов сертификатов используйте программу командной строки Certutil.exe.

Закрытый ключ не архивируется, даже если установлен параметр «Архивировать закрытый ключ шифрования субъекта» и в ЦС настроено требование восстановления ключа

- Причина: закрытые ключи не будут архивироваться, если использование ключа для шаблона сертификата установлено в «Подпись». Причина в том, что использование цифровой подписи требует, чтобы ключ не мог быть восстановлен.

Автоматическая подача заявок предлагает возобновить не принадлежащий пользователю сертификат, а в личных хранилищах сертификатов находятся сторонние сертификаты

- Причина: при использовании на компьютере администратора станции подачи заявок смарт-карт для обновления или изменения сертификата, хранящегося на смарт-карте, сертификат со смарт-карты копируется в личное хранилище сертификатов администратора. Этот сертификат может быть обработан автоматической подачей заявок и предложен для начала процесса обновления.

Решение: нажмите кнопку Пуск, чтобы начать процесс обновления автоматической подачи заявок. Поскольку это чужой сертификат, процесс автоматической подачи заявок закончится после нажатия кнопки Пуск. Если нужно удалить сертификаты из личного хранилища сертификатов, это можно сделать вручную.

Запрос сертификата Exchange 2013 сам по себе не представляет сложности, но все кроется в деталях. Уже достаточно много было сказано про сертификаты для Exchange и ещё больше про сертификаты вообще. Однако каждый раз как приходится снова сталкиваться с вопросом смены сертификатов опять все делаешь как в первый раз . Конечно же, а как иначе, ведь сертификаты простым админам приходится продлять не чаще пары раз в год, а то и раз в 3 года и ещё реже. Раз отмучавшись, ты думаешь про себя: «ну наконец-то, теперь ещё год не буду вспоминать об этом ужасе!». А вот как раз после таких мыслей не помешает собрать оставшиеся силы в кулак и снова заняться… чем же? Конечно сертификатами! Только в этот раз не продлением, а документацией сделанного, чтобы в следующий раз все прошло ещё проще.

В интернете вы сможете найти огромное множество статей по продлению сертификатов Exchange любых версий. На удивление встречаются крайне адекватные статьи не только на англоязычных ресурсах 1 , но и на русскоязычных 2 . Яркий тому пример — блог Алексея Богомолова 3 (блог посвящен исключительно Exchange Server). Лично я постоянно пользуюсь этим ресурсом и очень его люблю и уважаю за фундаментальный подход к вопросу освещения проблемы.

Раньше я пользовался сертификатами Exchange от Comodo, но недавно решил перейти на сертификаты, выпущенные локальным центром сертификации, развернутом на контроллере домена под управлением Windows Server 2008 R2. Почему? Этот вопрос в рамках этой статьи оставим без ответа и перейдем сразу к процессу продления сертификата.

На моем блоге есть и другие статьи, связанные с сертификатами Exchange:

- Сертификат Exchange 2013 — использование самозаверенного сертификата с примером распространения по рабочим местам через GPO;

- Продление сертификата Exchange 2013 от Comodo — продление сертификата, полученного у стороннего публичного ЦС.

Остальные статьи по цифровым сертификатам вы сможете найти в рубрике Digital Certificates.

Найти больше информации по настройке и администрированию Exchange 2013 на моем блоге вы сможете в основной статье тематики — Exchange 2013 — Установка, настройка, администрирование.

Настройка окружения

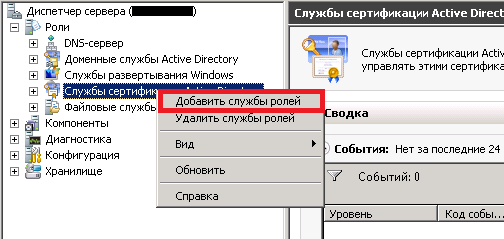

Как и в статье Алексея, мне пришлось немного поднастроить свой центр сертификации и все началось с установки компонента «Служба регистрации в центре сертификации через Интернет». Если кто-то не помнит как добавлять необходимые компоненты определенной роли в Windows Server 2008 R2, то это делается вот так:

Для поддержки сертификатом дополнительных имен узлов нам действительно нужно отдельно включать поддержку SAN 4 5 в нашем ЦС. Алексей не забыл упомянуть и это в своей статье 6 . Выполняем в командной строке с правами админа команду:

certutil -setreg policyEditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc

net start certsvc

Дальше нас ждет процесс генерации запроса на получение сертификата в локальном центре сертификации.

Запрос сертификата Exchange 2013

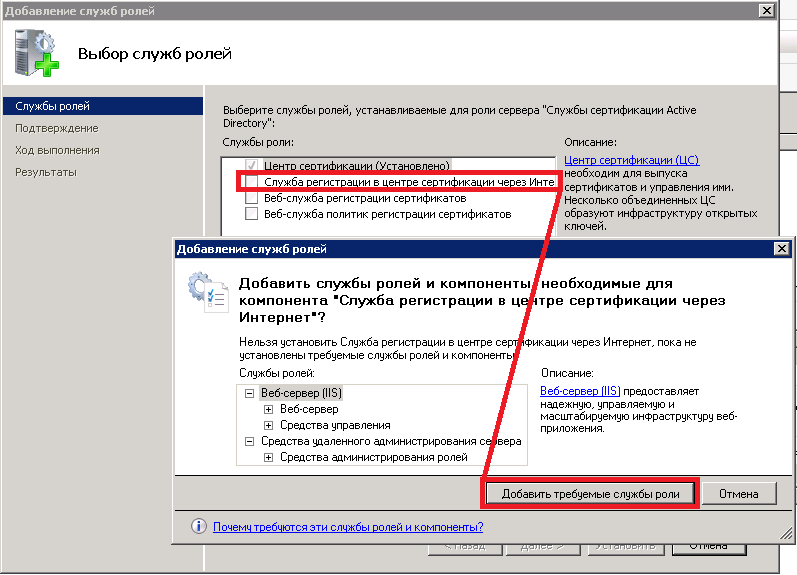

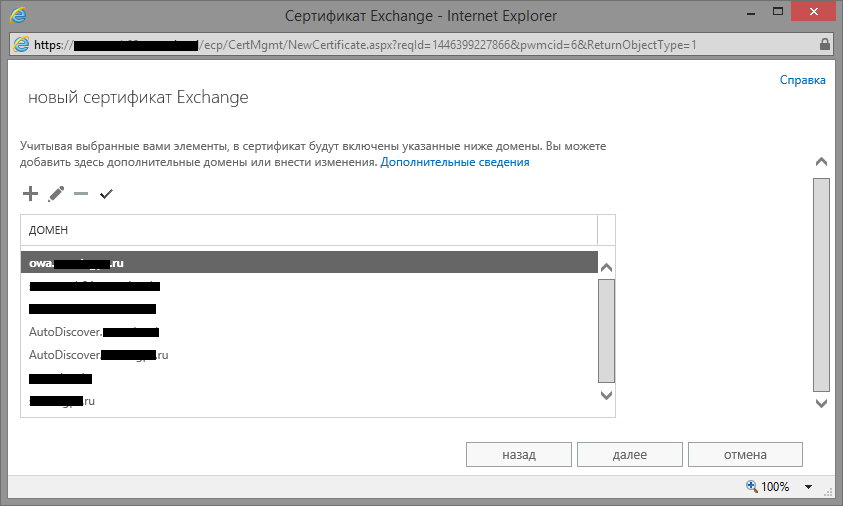

Дальше переходим в центр администрирования Exchange 2013 и идем к сертификатам, нажимаем на «плюсик» и создаем запрос на сертификат. Все просто, но на всякий случай прокомментирую.

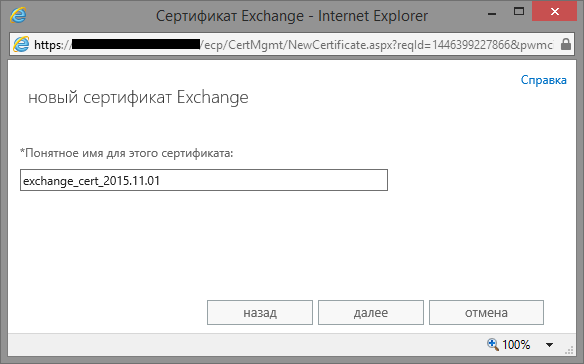

Задаем понятное имя запроса:

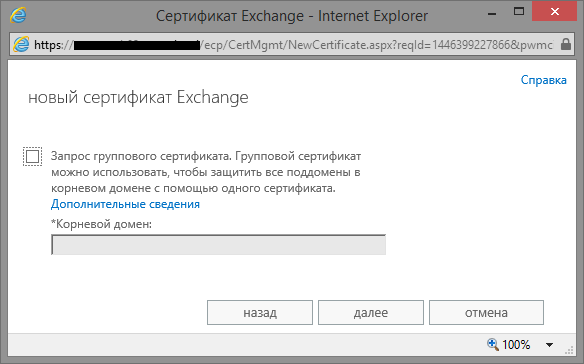

Групповой сертификат не нужен, пропускаем:

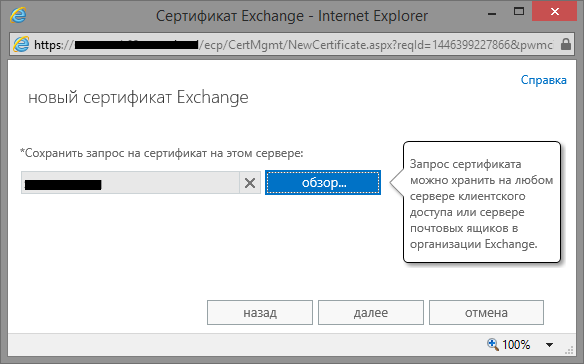

Сохраняем запрос на любом сервере. Если сервер у вас один, то и выбор очевиден.

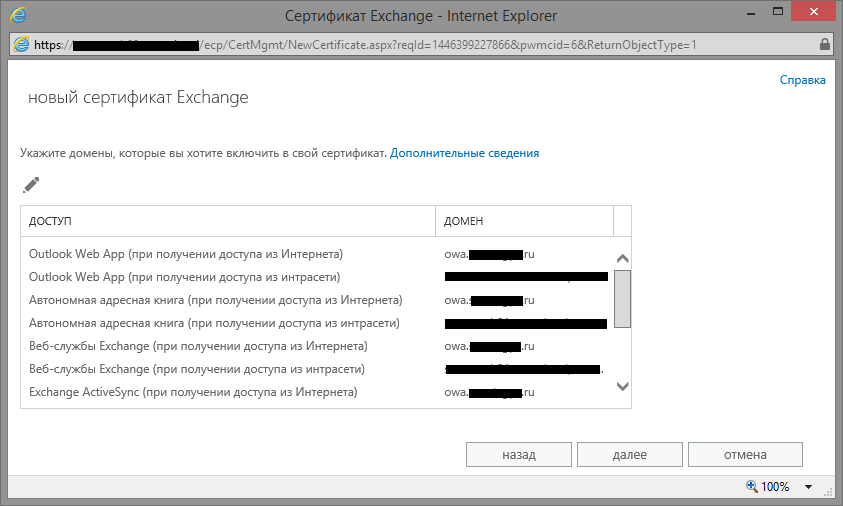

Дальше идет достаточно ответственный момент и лучше бы все сделать правильно с первого раза. Если за первый раз не получится, ничего страшного, просто пройдете весь путь снова, за одно и руку набьете. Вообще Exchange достаточно умный и практически всегда сам правильно выставляет все необходимые ему имена. Однако если у вас несколько серверов, то их внутренние имена придется ввести вручную, что я и сделал.

Проверяем сводную информацию:

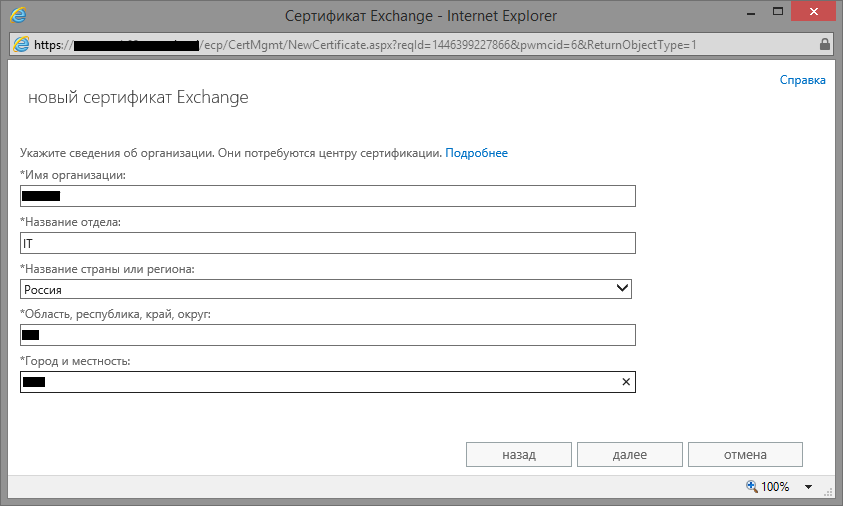

Если вы дошли до этого момента, то возня с запросом практически закончилась. На этом этапе вводим данные организации. Можно ввести что угодно, но пусть лучше там будет осмысленная информация, если вы делаете сертификат для своего работодателя.

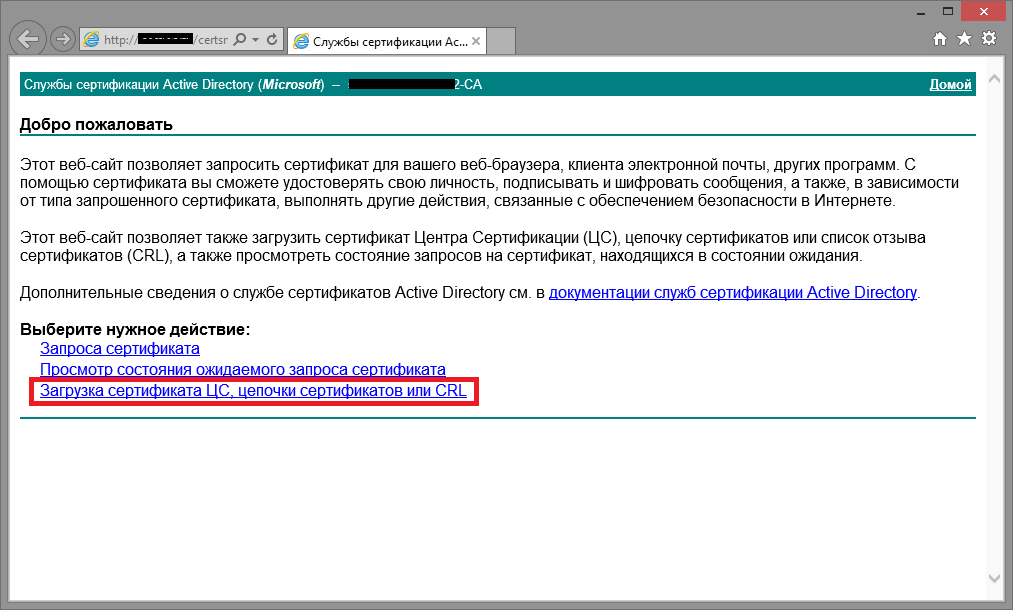

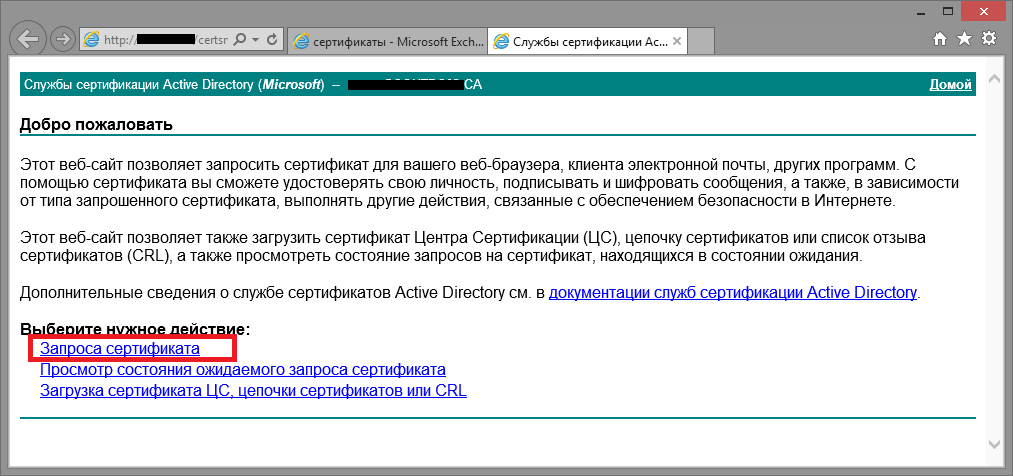

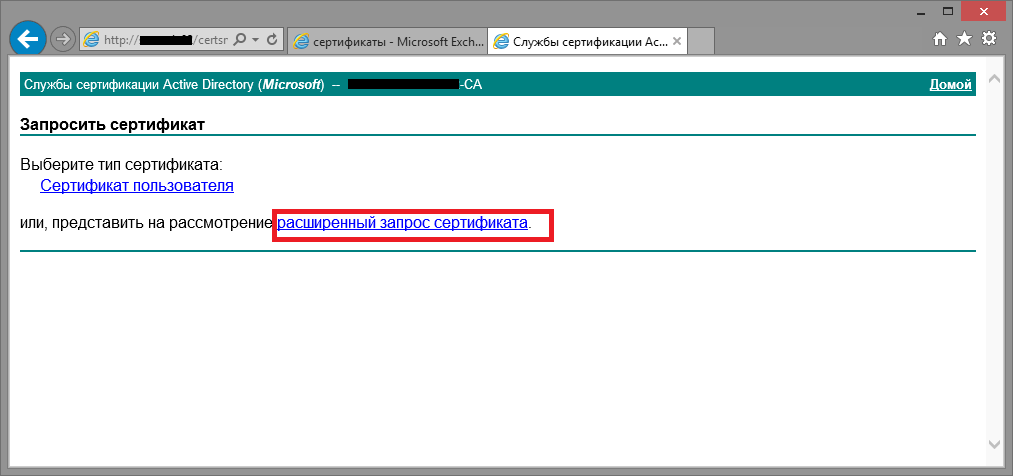

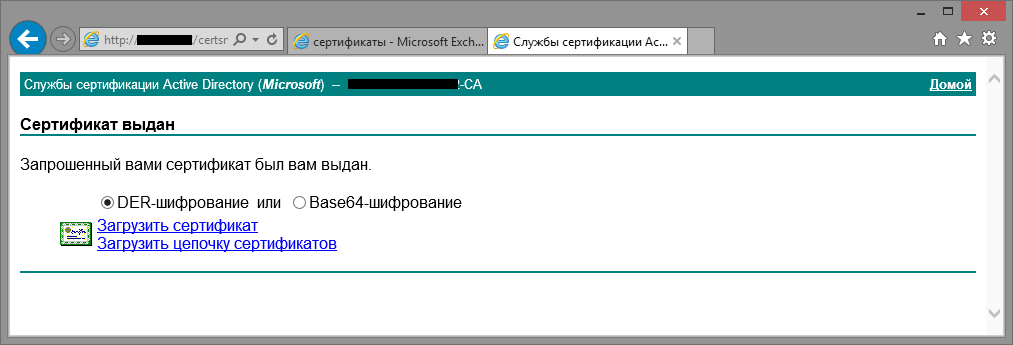

Подтверждаем создание и на этом все, у нас есть запрос. Текст запроса будет нужен для получения сертификата, далеко не убираем. Вводим в браузере в адресную строку: http://CA/certsrv где CA — адрес вашего локального центра сертификации. Процесс получения сертификата тоже часто можно найти в очень подробном виде, но на всякий случай все же прокомментирую каждый шаг, лишним не будет.

Выпуск сертификата

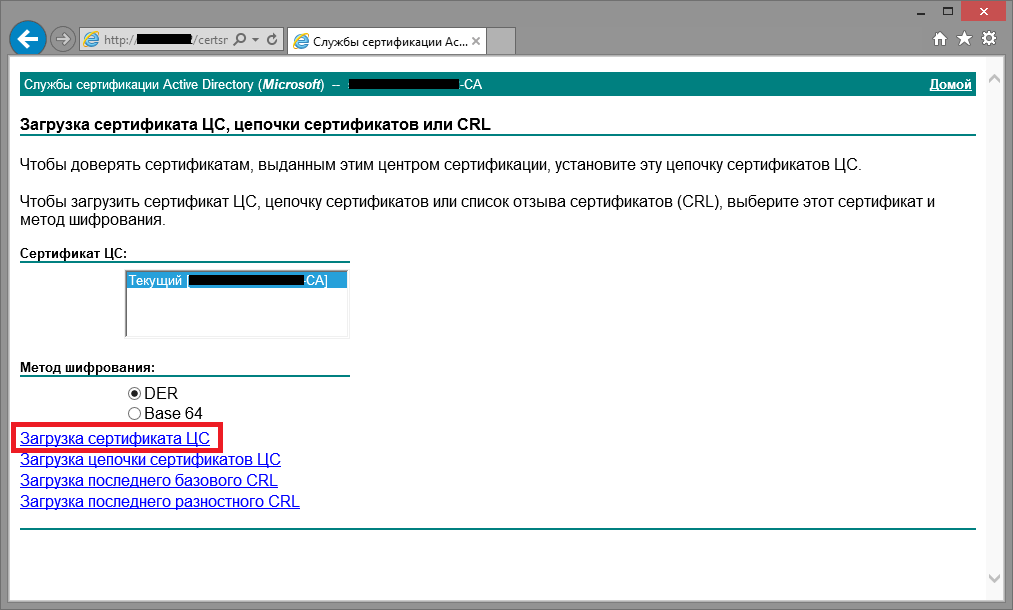

Для начала сохраним сертификат корневого центра, чтобы потом распространить его через групповые политики (немного забегаю вперед):

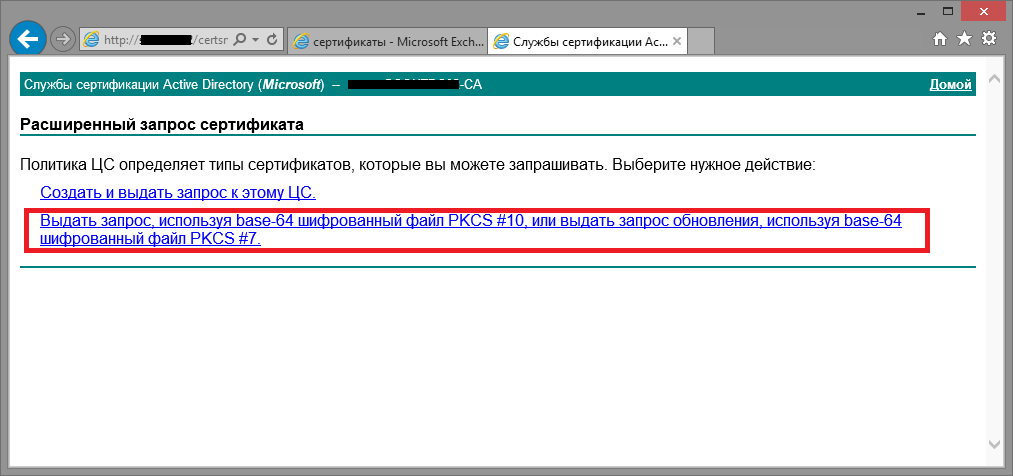

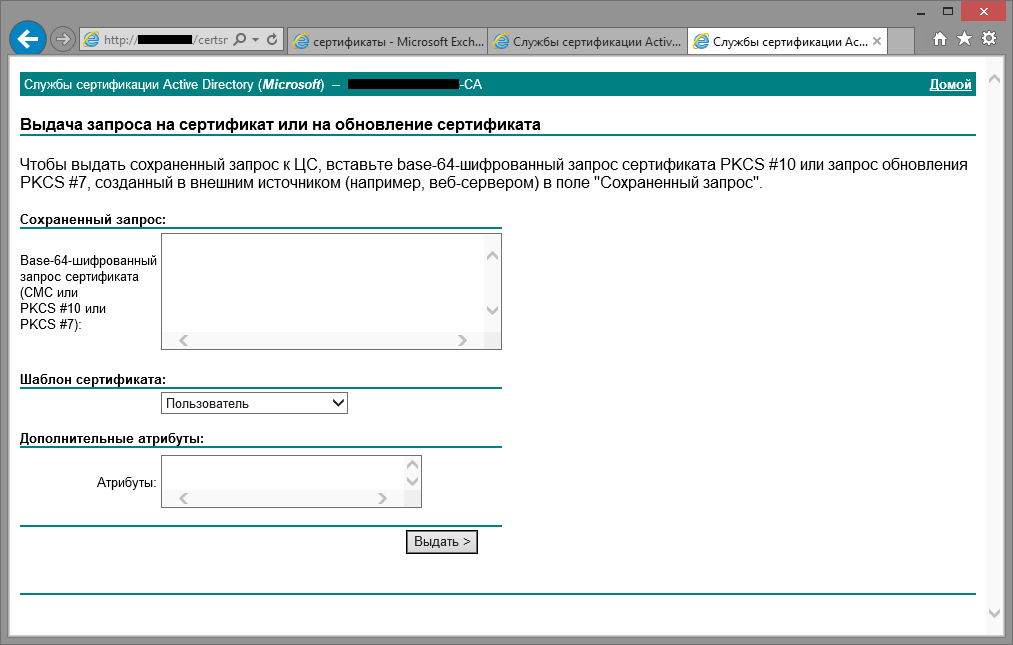

Снова заходим на стартовую страницу центра сертификации теперь уже для получения сертификата Exchange 2013. Идем по порядку как на скриншотах:

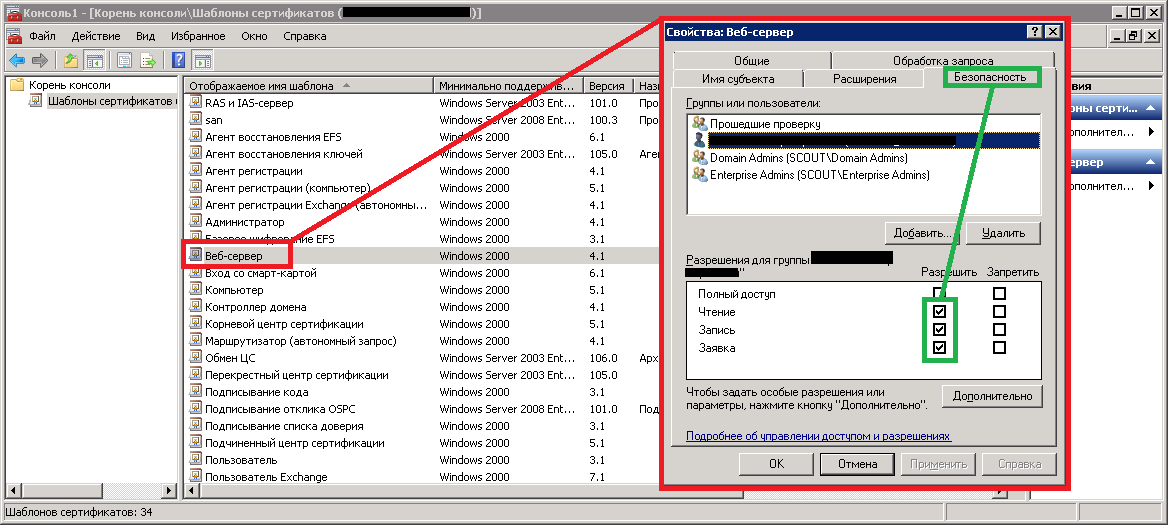

Вот тут начинается самое интересное. Нужно выбрать шаблон сертификата «Веб-сервер», но в выпадающем списке у меня его не было! Причина крылась в правах: сеанс браузере был открыт из под пользователя без прав администратора домена или администратора организации. Почему-то по легкому пути (открыть браузер под админом домена) я не пошел, у меня даже не возникло такой мысли и я решил таки выдать права нужному юзеру. Для этого на сервере сертификации заходим в оснастку «Шаблоны сертификатов» и ищем шаблон «Веб-сервер». После чего в свойствах даем необходимые права вашей учетке:

Теперь у вас есть все шансы получить нужный сертификат, выбрав шаблон, к которому вы только что настраивали права:

У нас был запрос на получение сертификата в центре администрирования Exchange и есть готовый сертификат. Выполняем запрос и назначаем сертификату необходимые сервисы (значок карандашика в EAC 7 , далее «Службы», должны быть выбраны как минимум «SMTP» и «IIS», при сохранении изменений вам будет предложено перезаписать используемый сертификат новым, соглашаемся)